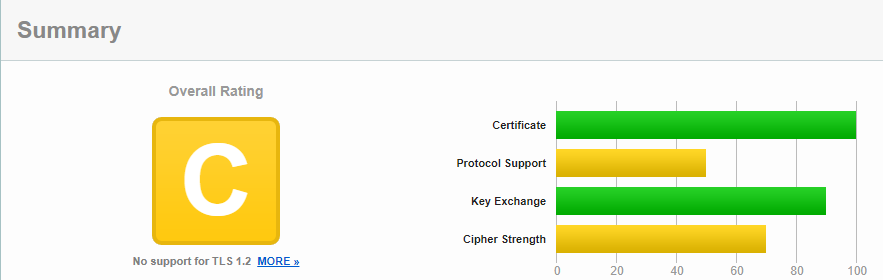

소유중인 사이트가 SSL/TLS를 사용할 경우 한번쯤은 SSL Test를 해본사람이 있을것이다. 본인도 내사이트 등급이 궁금해서 Qualys SSL Lab에서 테스트해보던중 TLS1.0과 TLS1.1이 사용중이라고 점수를 안준다…

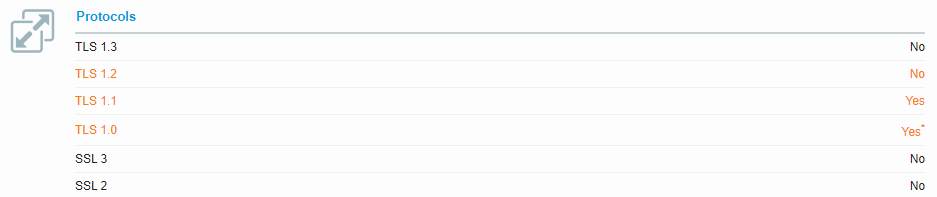

슬프게도 TLS1.0, TLS1.1 버전은 2020년초 웹브라우저에서 지원이 중단되어 더이상 사용할 수 없게되었다.

각 브라우저별 종료일자는 아래의 표와 같으며 현재는 TLS1.2버전 이상을 사용하지않으면 접속조차 되지 않는다.

| 브라우저 | 종료일정 |

| Chrome | 2020년 1월 |

| IE, Edge | 2020년 상반기 |

| Safari | 2020년 3월 |

| Firefox | 2020년 3월 |

이로써 TLS1.0 (1999), TLS1.1 (2006) 두개의 버전은 위키에서만 볼수 있게되었다.

(SSL/TLS에 관한 내용은 추후 다루기로 하겠다.)

각 웹서버별 TLS 비활성화 방법은 아래와 같다.

1. Apache2 (Ubuntu 18.04 기준)

nano /etc/apache2/mods-enabled/ssl.conf

// 패키지 설치 기준(소스설치는 다를 수 있음)

SSLProtocol all -SSLv3 -TLSv1.1 -TLSv1

// ALL사용인데 SSL3, TLS1, TLS1.1 제외하고 다 사용

SSLCipherSuite "EECDH+ECDSA+AESGCM EECDH+aRSA+AESGCM EECDH+ECDSA+SHA384 EECDH+ECDSA+SHA256 EECDH+aRSA+SHA384 EECDH+aRSA+SHA256 EECDH+aRSA+RC4 EECDH EDH+aRSA RC4 !aNULL !eNULL !LOW !3DES !MD5 !EXP !PSK !SRP !DSS"

// 사용할 암호화 알고리즘을 설정

service apache2 restart

// Apache 재시작2. Nginx

vi /etc/nginx/conf.d/default.conf

// 패키지 설치 기준(소스설치는 다를 수 있음)

server {

ssl_protocols TLSv1.2 TLS1.3;

// 사용할 SSL/TLS 버전을 설정

ssl_ciphers "EECDH+AESGCM:EDH+AESGCM:AES256+EECDH:AES256+EDH";

// 사용할 암호화 알고리즘을 설정

ssl_prefer_server_ciphers on;

// SSLv3 과 TLS를 사용할 때 Client 암호보다 Server 측 암호를 우선적으로 사용, 보안상 on으로 하는것이 좋다.

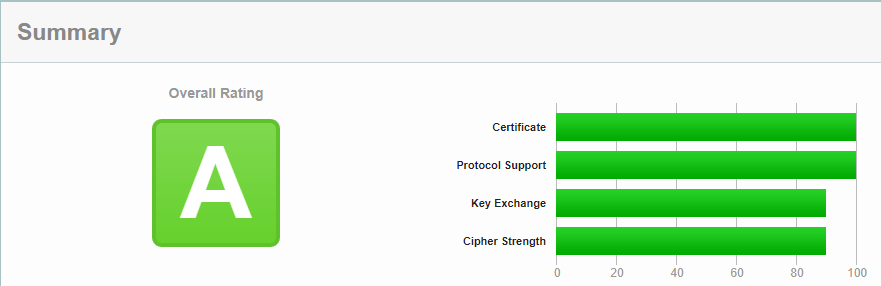

}이렇게 조치가 완료되고 SSL Lab에서 다시 확인해보면 아래처럼 점수가 올라가있다!

이런것들 말고도 다른 취약점도 SSL Lab에서 보여주니 한번 확인해보고 취약점이 있다면 미리미리 조치하는게 좋을것같다. 자기가 운영하는 웹사이트 취약점을 하나씩 해결하다보면 쏠쏠한 재미도있다…

+ 추가내용

Linux 에서 openssl로 TLS 버전 확인하는법

openssl s_client -connect [서버]:443

TLS관련 글 검색하다가 흘러들어왔습니다.

본문 nginx 설정에 오타가 있습니다.

ssl_protoocols TLSv1.2 TLS1.3;

o가 하나 더 들어가 있네요

정보 감사합니다.

수정했습니다 감사합니다.